С появлением у людей первых ценных секретов появилась и социальная инженерия – метод получения доступа к конфиденциальной информации путем психологического воздействия. Жертвой в данном случае становится не компьютер пользователя, а сам пользователь. Поэтому атаки социальной инженерии и не теряют свою актуальность. Они приобретают новые формы, адаптируясь под новые технологии, но главный тотализатор — особенности психологии человека — неизменны. Социальная инженерия будет работать до тех пор, пока обладатель тайны остается человеком: то есть принимает решения на основании инстинктов или эмоций, а не тщательно обдумывая поступивший запрос и действуя согласно прописанным правилам.

Основные понятия

Кто использует методы социальной инженерии?

- blackhat-хакеры: обладают мощной технической базой, продвинутыми навыками социальной инженерии и хакинга информационных систем, как правило, действуют в собственных корыстных интересах

- whitehat-хакеры, aka пентестеры: сотрудники компаний в сфере информационной безопасности, а также независимые исследователи, осуществляют тестирование информационной системы заказчика на наличие уязвимостей

- промышленные шпионы: ведут незаконную деятельность, направленную на похищение конфиденциальной информации конкурентов заказчика

- частные детективы: легально осуществляют поиск информации для заказчика

Из этого списка видно, что социальный инженер не равно злоумышленник: есть специалисты, использующие приемы социальной инженерии вполне законно и даже во благо. Но, конечно, преимущество на «темной стороне»: этих атак большинство, именно они наносят ущерб и волнуют как бизнес, так и простых пользователей.

Атаку социального инженера можно разбить на основные этапы:

- Сбор информации о целевом объекте

- Подготовка сценария действий и необходимых средств атаки (фишинговые ресурсы, вредоносные вложения и др.)

- Установление связей и завоевание доверия жертвы

- Достижение цели атаки (получение необходимой информации)

Атака начинается со сбора информации о целевом объекте (здесь и далее будем иметь в виду атаку не на физическое лицо, а на компанию). Например, будет полезна такая информация:

- списки имен и должностей сотрудников

- адреса электронной почты, номера мобильных телефонов сотрудников, внутренние телефонные номера

- внутренняя структура организации

- архитектура вычислительной сети организации

- используемые технические средства и программно-аппаратное обеспечение

- терминология и принятый жаргон

- информация о конкурентах, партнерах и клиентах компании

Чем больше информации имеет атакующий, тем выше вероятность успеха. Первичная информация, как правило, добывается с помощью разведки из открытых источников (OSINT – Open Source Intelligence): номера телефонов и адреса электронной почты часто указаны на сайте или в рекламе компании. Полезные сведения также можно купить у информационных брокеров, действующих в даркнете или в криминальных сообществах. Сами сотрудники легко делятся информацией, которая не считается конфиденциальной, например, в телефонном разговоре с атакующим, который представился коллегой из другого отдела, журналистом, клиентом/подрядчиком организации.

Когда информация собрана, социальный инженер разрабатывает сценарий действий. Он заранее определяет:

- с кем будет общаться (сведениями о себе мы охотно делимся в соцсетях)

- какими средствами установит контакт (личный разговор, телефонный звонок, электронная переписка)

- кем представится

- что будет говорить

- как войдет в доверие (основы психологии влияния рассмотрим в заключительной части статьи)

- какую информацию или выполнение какого действия запросит

Чтобы не вызвать подозрений, атакующий совершает стандартный запрос, на который человек будет отвечать не задумываясь. Текст запроса готовится на основании выбранного сценария атаки, должности жертвы и имеющейся о ней информации. Опытный социальный инженер чувствует своего оппонента и быстро понимает, готов ли тот с ним сотрудничать. В случае абсолютного отказа выполнять запрос, атакующий попытается выйти из разговора так, чтобы оппонент не обнаружил факт атаки. Пример: «Я уточню у ребят из отдела X, вдруг они ошиблись или я не так понял».

Существует также обратная социальная инженерия. Ее особенность в том, что инициатором контакта выступает сама жертва. Задача – создать у атакуемого сотрудника проблему, из-за которой он обратится к социальному инженеру. Чтобы сотрудник обратился именно к атакующему, а не к легитимному лицу, социальный инженер должен убедить жертву, что он и есть то самое легитимное лицо, и оставить контакт для обратной связи. В процессе «решения проблемы» атакующий обеспечивает себе доступ к информации, например, заразив компьютер сотрудника его же руками (сотрудник загружает шпионское программное обеспечение под видом сервисного).

Важный момент. Помимо сбора информации, подготовки сценария и технических средств атаки, социальный инженер пытается выявить особенности психики жертвы, на которую атака направлена (т.е. конкретного сотрудника). Злоумышленник может играть на самых разных эмоциях и склонностях:

- Тщеславие: чтобы выслужиться перед начальством, сотрудник охотнее пойдет на контакт с атакующим, если тот сообщит о срочном поручении руководства

- Трусость: страх провиниться перед руководством опять-таки толкнет на необдуманный шаг

- Зависть: зависть к материальному положению коллег может стать причиной того, что человек взболтнет лишнего

- Доброта: излишняя доброта и альтруизм могут побудить помочь «коллеге» в трудной ситуации

- Алчность: жертва готова продать чужие секреты, вопрос только в цене

- Обидчивость: обиженный на коллег или руководителей сотрудник склонен к мести

Вывод: каждый человек, потерявший бдительность, может стать жертвой социального инженера, если найти нужные рычаги воздействия.

Успех атаки во многом зависит от личных качеств не только жертвы, но и самого социального инженера.

Они очаровательны, вежливы и просты – социальные качества, необходимые для установления быстрой связи и доверия.

Кевин Митник, известный социальный инженер

Фишинг обычно направлен на кражу учетных или других данных жертвы, представляющих ценность. Жертва переходит на созданный атакующим фишинговый ресурс, где и оставляет данные. Контакт с жертвой устанавливается через электронную почту, социальные сети или мессенджеры. Рассмотрим популярный кейс — атака на сотрудников компании через электронную почту.

Чтобы ввести получателя в заблуждение, атакующий создает email адрес, подобный адресу самой организации или, например, компании-контрагента. Злоумышленник изменяет одну неприметную букву (не первую и не последнюю, а например: examplebank.ru => exanplebank.ru) или доменную зону (часто можно встретить замену .ru на .su).

Далее выбирается тема, которая с большой вероятностью зацепит получателя и заставит открыть письмо, а не отложить его на потом. Лучше всего люди реагируют на темы, связанные с финансами: ЗП, премии, штрафы. Также эффективны письма с информацией о доступе к рабочим ресурсам (переезд на новый почтовый сервер, запуск корпоративного портала или системы конференц-связи для удаленных совещаний).

Если социальный инженер играет роль коллеги, он постарается оформить свое письмо как настоящее корпоративное: стандартная структура, логотип компании, установленный формат подписи. Получить эти параметры корпоративного письма легко: достаточно связаться со справочным отделом/написать с запросом на info.

И, конечно, ключевая задача — написать убедительный текст, чтобы жертва перешла по ссылке на поддельную страницу и ввела свои данные. В сообщении, как правило, сказано, что по ссылке находится счет/документы/важная информация. Поддельные страницы умело маскируются под страницы официальных сайтов (могут быть практически идентичны), а среди фишинговых ссылок могут быть и ссылки на легитимные источники. В случае успеха атакующий получает («ловит») данные пользователя и затем с их помощью авторизуется на настоящем ресурсе, получая незаконный доступ.

Пример реального фишингового письма:

Цель данной атаки — доставить на компьютер жертвы вредоносное вложение и заставить активировать его. Для этого также используются электронные письма, оформленные в стиле корпоративных. Письмо содержит вредоносное содержимое: ссылки на подменные веб-ресурсы, офисные документы с вредоносными макросами, шпионское программное обеспечение. Другой популярный способ внедрения закладки — «дорожное яблоко». Это подброс носителей информации (например, флешек) с вредоносным содержимым.

Наиболее популярные виды вредоносного вложения:

- Excel-файлы с макросами (.xlsm)

- Word-файлы, отправляющие NTLM-хэш

- HTA-файлы для Internet Explorer

- Подписанные исполняемые файлы (.exe)

Встречаются реже: bat, com, scr, vb, vbe, vbs, js, jse, ps1, ps2, psc1, psc.

Хитрости, которые может использовать атакующий:

Если вредоносное вложение с макросом приложено к сообщению, то оно откроется в браузере. Чтобы жертва именно скачала вложение и затем открыла его, к письму прикладывается не сам файл, а картинка со ссылкой. Клик на картинку приведет к загрузке вредоносного файла:

В случае с подписанным exe-файлом этот трюк тоже сработает: в письмо вставляется картинка, которая ведет на скачивание исполняемого файла из другого места:

Вишинг (от voice phishing) – тот же фишинг, только контакт с жертвой устанавливается с помощью средств голосовой связи. Атакующий представляется коллегой из другого отдела/ сотрудником технической поддержки/ деловым партнером или клиентом. Часто применяется в комплексе с предыдущими видами атак.

Пример из практики тестирования на проникновение: заметив фишинговую рассылку, служба безопасности забила тревогу и разослала сотрудникам предупреждение. Чтобы не провалить атаку, социальный инженер тут же применил вишинг, позвонив одному из сотрудников. Далее приведен примерный диалог, где А – атакующий, а Ж – жертва:

А: «Добрый день, это Артур из службы безопасности. Вы сейчас получали предупреждение о фишинговой атаке?»

Ж: «Добрый, да»

А: «Хорошо. Вам необходимо скачать и установить защитное ПО, ссылку я сейчас отправляю на почту»

Ж: «Хорошо. Сейчас все сделаю»

Жертва послушно скачивает и запускает «бэкдор».

Проводилась email рассылка от имени близлежащего к офису кафе с предложением корпоративной скидки. В текст и картинку — рекламный баннер кафе — были зашиты ссылки, которые вели сотрудников на фишинговый ресурс, предлагающий ввести учетные данные корпоративного доменного аккаунта. В случае перехода на сайт и ввода учетных данных эти данные логировались, а пользователь перенаправлялся на настоящий сайт кафе.

Сообщение с баннером от «кафе»

Любители скидок на обеды сделали свое дело. Посмотрите на результаты сценария атаки «Акция в кафе»:

Рассылка представляла собой письмо от бухгалтерии. По сценарию, изменились условия программы мотивации сотрудников, ознакомиться с которыми можно в файле, приложенном к письму.

Фишинговое сообщение от «бухгалтерии»

Вложенный Excel-файл с макросом

Результаты сценария атаки «Программа мотивации»:

Для реализации сценария были подготовлены флешки с вредоносами, замаскированными под различные файлы и папки, запуск любого из которых отправлял имя компьютера и информацию о сетевых интерфейсах на C&C сервер (Command and Control server, используемый атакующим).

Вариант файлов на флешке

Флешки были разбросаны под видом забытой/утерянной вещи в общественных местах, где ждали своих любопытных жертв. В итоге одна из них сработала.

От пользователей требовалось перейти по ссылке на фишинговую страницу аутентификации почтового сервера и проверить его работоспособность. В результате были получены учетные данные нескольких пользователей. Однако при попытке атакующего залогиниться на настоящем сервере появился второй фактор аутентификации (по коду из SMS). Выяснилось, что он настроен на всех доступных сервисах компании. Атака была бы провалена, но случилось так, что у одного из пользователей возникли проблемы с аутентификацией, и он сам связался с атакующим, ответив на фишинговое письмо (вспоминаем обратную социальную инженерию):

Недолго думая, атакующий ответил:

Ну а дальше:

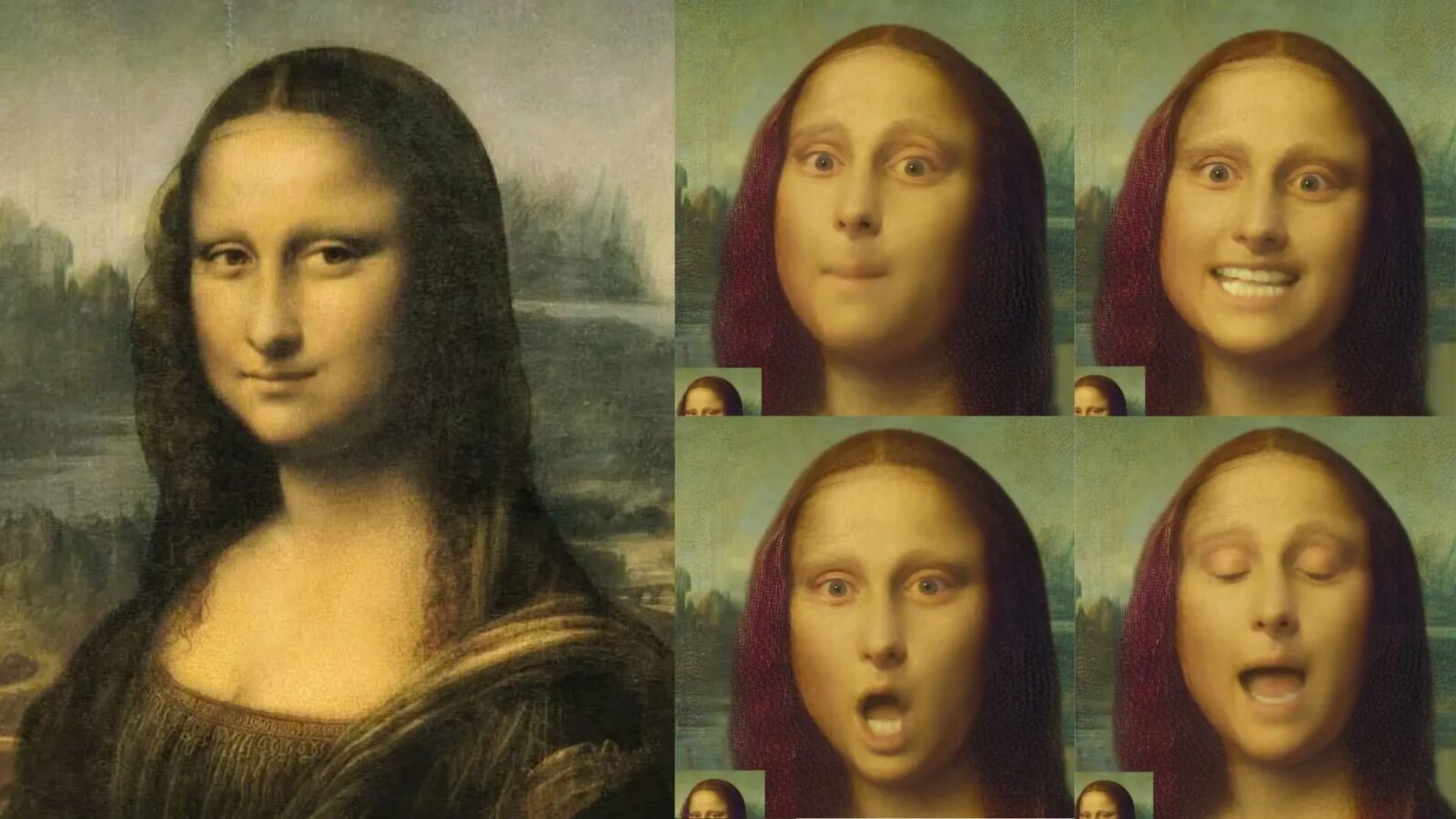

Обман — главное оружие социального инженера. Чтобы применить его эффективно, необходимо понимать, как люди принимают те или иные решения. Человеческий мозг – это сложный центр принятия решений. Систему принятия решений можно разбить на две составляющие: разум и инстинкты. Доминирование некоторых инстинктов подавляет возможности разума, что и делает человека уязвимым к методам социальной инженерии. Разум же активизируется в случае конфликта между инстинктами (например, между инстинктом самосохранения и альтруизмом в ситуации, когда человек решает оказать помощь попавшему в беду под угрозой для собственной жизни).

Разумную составляющую также можно условно разделить на логическую (или аналитическую) и автоматическую. Именно аналитическая часть использует всю мощь человеческого мозга, когда человек объективно оценивает ситуацию, мыслит критически, оперируя всей доступной информацией, и принимает обоснованное решение. Этот способ мышления требует гораздо большего времени и энергии, чем автоматическое.

Автоматическое мышление значительно повышает продуктивность человека, так как позволяет выполнять большое количество операций за короткое время. Но в то же время оно может быть источником ошибок и порождает уязвимости к психологическим атакам. Так, чтобы завоевать доверие жертвы, атакующему зачастую достаточно убедительно представиться коллегой, используя характерную для сферы лексику и демонстрируя осведомленность в вопросе. Кстати, простые слова имеют большую силу убеждения, а вот сложные формулировки вынуждают слушателя подключать аналитическое мышление, что совсем не на руку злоумышленнику.

В начале статьи мы упомянули, на каких чувствах играет социальный инженер, рассмотрим подробнее, как это происходит.

Использование авторитета

Атакующий ссылается на поручение от топ-менеджмента. Жертва, услышав имена начальства, откидывает возможные подозрения и помогает выполнить поручение.

Игра на жалости

Это излюбленный прием социальных инженеров. Атакующий обращается за помощью, представившись новичком. Жертва может выполнить просьбу, вспомнив себя в первые трудовые дни.

Угроза

Угрозой опять-таки может быть ссылка на авторитет начальства или упоминание о возможных негативных последствиях неподчинения (страх подавляет разум).

Симпатия

Расположить к себе жертву — действенный прием для завоевания доверия. Социальный инженер общается вежливо, старается создать атмосферу неформального разговора. В разговоре может употреблять фразы: «мы работаем на благо нашего комьюнити…», «мы в одной команде…», «я замолвлю за вас слово» и т.д.

Чувство вины

Манипуляции, основанные на чувстве вины, испытывал на себе практически каждый человек. Злоумышленнику необходимо, чтобы невиновный в действительности почувствовал себя виноватым. Приведем пример в контексте обратной социальной инженерии. Социальный инженер отвечает на телефонный звонок и изображает, что звонящий причинил ему неудобства — авария, пролитый кофе и т.д. — но не заканчивает разговор, или обещает перезвонить. В результате звонивший испытывает чувство вины и с большей вероятностью выполняет просьбу атакующего.

Заключение

В этой статье мы рассмотрели основные аспекты социальной инженерии и привели примеры наиболее популярных атак. Однако тема эта очень обширная, а разнообразие возможных сценариев ограничено лишь фантазией атакующих. Большинство успешных атак на информационные системы включали в себя методы социальной инженерии и будут включать до тех пор, пока человек остается человеком со всеми свойственными ему инстинктами и эмоциями. Тем не менее, помимо инстинктов, у нас есть разум: нужно пользоваться его возможностями. Старайтесь всегда сохранять бдительность. Не поленитесь лишний раз позвонить коллеге и убедиться, что полученный email — действительно от него, а также обращайте внимание на ссылки, по которым переходите.

https://dsec.ru/blog/posts/strah-podavlyaet-razum-ili-kak-izolirovatsya-ot-soczialnogo-inzhenera/